La fel ca mulți alți termeni frecvent utilizați, „cybersecurity” poate da impresia că înțelegem foarte bine despre ce este vorba și că deja facem tot ce trebuie. Din experiența colaborării infinilink (mai ales) cu IMM-uri, descoperim că din inerție, din ne-expunere la subiecte de cybersecurity, sau din focus în principal pe business, multe companii sunt expuse din punct de vedere al securității cibernetice. De aceea, ne propunem să vă oferim o serie de 10 articole care să acopere noțiuni cybersecurity de bază, prin care să puteți să înțelegeți mai bine contextul în care operați și măsurile de detecție și protecție de care aveți nevoie:

- În acest articol (1), vom discuta despre norme și framework-uri de cybersecurity; metode de atac și de apărare; precum și o listă de măsuri pe care le puteți implementa;

- în articolele următoare vom prezenta tehnici concrete de atac cibernetic precum malware (2), ransomware (3) și phishing (4);

- vom continua cu detalii privind detecția (5) și răspunsul (6) din partea entității care se apără;

- respectiv cu tehnici precum SSO / Single Sign On (7), MFA / Multi-Factor Authentication (8), IAM / Identity and Access Management (9);

- și vom încheia cu un articol despre SOC / Security Operations Center (10) și importanța pentru companii precum a dumneavoastră.

Intro

Securitatea cibernetică este deosebit de importantă pentru că atacurile cibernetice vă pot afecta grav afacerea, reputația și clienții. Pot fi exploatate vulnerabilități precum nivelul scăzut de conștientizare a riscurilor, resursele limitate sau sistemele învechite – rezultând în furt de date, întreruperea operațiunilor sau plata unei răscumpărări.

Potrivit unui raport al ENISA / EU Agency for Cybersecurity, 60% dintre IMM-uri au suferit un atac cibernetic în ultimul an, iar 37% dintre acestea au suferit pierderi financiare în urma atacului. Aceasta arată că firme precum a dumneavoastră trebuie să ia măsuri proactive pentru a se proteja împotriva amenințărilor cibernetice și pentru a-și îmbunătăți rezistența și competitivitatea.

Pentru a vă oferi un punct de pornire în înțelegerea provocărilor cybersecurity, acest articol discută următoarele subiecte:

Framework-uri de cybersecurity

În funcție de specificul firmei dumneavoastră și / sau de rolul pe care îl aveți în firmă, diferite framework-uri v-ar putea sprijini în operațiunile curente de securitate cibernetică. Lista de mai jos, deși non-exhaustivă, poate fi un bun punct de început:

ISO 27000 este o serie de standarde internaționale care specifică cerințele și cele mai bune practici pentru gestionarea sistemelor de management al securității informațiilor (ISMS / information security management systems). Sunt acoperite diferite aspecte ale securității informațiilor, precum politicile, controalele, evaluarea riscurilor, auditurile și certificarea. Cele mai utilizate standarde din această serie sunt ISO 27001 (definește cerințele pentru stabilirea, implementarea, menținerea și îmbunătățirea unui ISMS) și ISO 27002 (oferă orientări pentru selectarea și implementarea controalelor de securitate a informațiilor pe baza ISO 27001). Puteți afla mai multe despre seria ISO 27000 la acest link.

Regulamentul general al Uniunii Europene privind protecția datelor (GDPR): deși nu este un cadru exclusiv pentru securitatea cibernetică, GDPR este un regulament cuprinzător care reglementează protecția datelor și a vieții private pentru persoanele fizice din Uniunea Europeană. Acesta are implicații în materie de securitate cibernetică, deoarece organizațiile trebuie să protejeze datele cu caracter personal împotriva încălcărilor. Puteți afla mai multe despre seria GDPR la acest link.

Zero Trust Model: deși nu este un cadru tradițional, Zero Trust este din ce în ce mai popular. Pornește de la premisa că amenințările există atât în interiorul, cât și în afara rețelei și se concentrează pe verificarea identității și pe aplicarea unor controale stricte ale accesului, indiferent de locație, pentru a contracara amenințările. Puteți afla mai multe despre Zero Trustla acest link.

Cyber Kill Chain, prezentat de Lockheed Martin ca whitepaper în 2011 (apoi aplicat comercial), este un concept care detaliază etapele unui atac cibernetic, de la recunoaștere până la atingerea obiectivelor, ajutând astfel organizațiile să înțeleagă, să prevină și să răspundă eficient la atacuri. Puteți afla mai multe despre Cyber Kill Chain de la acest link sau de la acest link.

(!) Pentru specificul activității hands-on a infinilink, cel mai potrivit framework este Cyber Kill Chain, pe care îl vom detalia în secțiunea următoare.

Cyber Kill Chain

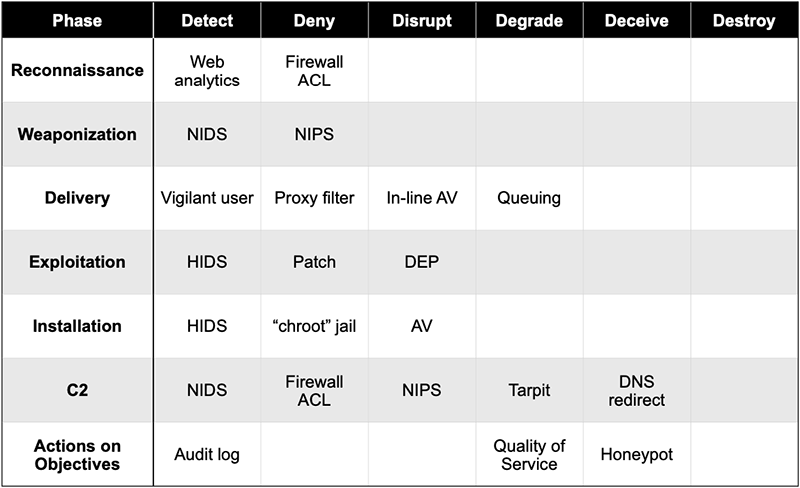

Cyber Kill Chain ajută organizațiile să identifice și să prevină atacurile cibernetice prin întreruperea sau oprirea atacului în orice etapă. Acest cadru descrie șapte etape prin care trece un atacator pentru a-și atinge obiectivul în cadrul unui atac cibernetic:

- recunoaștere,

- armare,

- livrare,

- exploatare,

- instalare,

- comandă și control,

- acțiune asupra obiectivelor.

Înțelegând acțiunile atacatorilor, dar și acțiunile pe care le puteți realiza pentru a vă apăra în fiecare etapă a ataculuicibernetic, organizația dumneavoastră poate implementa o strategie de apărare pe mai multe niveluri. Această strategie ar trebui să implice un mix de soluții tehnice, instruire a angajaților, monitorizare proactivă și planificare a răspunsului la incidente pentru a minimiza impactul atacurilor cibernetice.

- 1. Recunoașterea

- 2. Armarea

- 3. Livrarea

- 4. Exploatarea

- 5. Instalarea

- 6. Comanda și controlul (C2)

- 7. Acțiunea asupra obiectivelor

Recunoașterea constă în colectarea de informații despre sistemul sau organizația țintă: vulnerabilități, puncte de intrare, arhitectura rețelei, personalul cheie. În această fază, atacatorul își planifică atacul și alege cele mai bune metode și instrumente pentru a exploata punctele slabe ale țintei.

Atacatorul poate utiliza diverse metode pentru a efectua recunoașterea:

- Scanarea rețelei sau a sistemului țintei pentru porturi, servicii sau aplicații deschise care pot fi folosite ca puncte de intrare sau exploatate pentru vulnerabilități.

- Phishing: e-mailuri sau mesaje adresate utilizatorilor sau angajaților țintei care conțin linkuri sau atașamente malițioase care le pot infecta dispozitivele sau le pot fura acreditările.

- „Inginerie socială”: manipulează sau înșală utilizatorii sau angajații țintei pentru a obține informații sau acces care îi pot ajuta în atacul lor.

- Informații din surse deschise: colectarea de informații despre țintă din surse publice, cum ar fi site-uri web, rețele sociale, baze de date sau forumuri.

Apărătorul poate lua măsuri pentru a preveni sau detecta recunoașterea:

- Minimizarea amprentei digitale: limitarea cantității de informații care sunt expuse public despre sistem sau organizație. Utilizați instrumente pentru a monitoriza expunerea online și eliminați orice date sensibile.

- Implementați controale de securitate care pot proteja rețeaua și datele împotriva accesului sau dezvăluirii neautorizate. Utilizați instrumente precum firewall-uri, criptare, autentificare, monitorizare și creșterea conștientizării pentru a vă securiza rețeaua și datele.

- Depistați încercările de recunoaștere a rețelei sau a sistemului dvs. prin utilizarea instrumentelor și platformelor de securitate. Utilizați instrumente precum: IDS (Intrusion Detection Systems) / IPS (Intrusion Prevention Systems); analiza și corelarea log-urilor; analiza traficului de rețea pentru a detecta încercările de scanare, phishing, inginerie socială sau informații din surse deschise.

Armarea este procesul de creare sau de modificare a programelor malware sau a altor instrumente care pot fi utilizate pentru a exploata punctele slabe ale unei ținte. Acum se pregătește încărcătura utilă malițioasă care va fi livrată țintei în etapa următoare.

Atacatorul poate utiliza diverse instrumente și tehnici pentru a realiza armarea:

- Troieni de acces la distanță (RATs / Remote Access Trojans): programe malware care permit atacatorului să controleze de la distanță dispozitivul țintei și să acceseze fișierele, camera, microfonul sau tastatura.

- Exploit-uri: coduri sau programe software care profită de o vulnerabilitate din sistemul sau aplicația țintită pentru a executa comenzi sau acțiuni malițioase.

- Documente „înarmate”: fișiere care conțin programe malware sau coduri încorporate care pot fi executate atunci când fișierul este deschis sau vizualizat.

Apărătorul poate lua măsuri pentru a preveni sau detecta armarea:

- Antiviruși: software care poate scana, detecta și elimina malware sau alte coduri malițioase de pe dispozitivul țintei.

- Sandboxing: tehnică ce izolează și rulează fișierele sau aplicațiile suspecte într-un mediu separat și sigur, pentru a le împiedica să dăuneze dispozitivului țintă.

- Whitelisting: tehnică ce permite doar fișierelor sau aplicațiilor de încredere și autorizate să ruleze pe dispozitivul țintă și le blochează pe toate celelalte.

- Patching: tehnică prin care se actualizează și se remediază vulnerabilitățile din sistemul sau aplicația țintă, pentru a împiedica exploatarea acestora.

Livrarea este procesul de trimitere sau de încărcare a încărcăturii utile malițioase create sau modificate anterior, în rețeaua sau dispozitivul țintă. Acum atacatorul încearcă să păcălească utilizatorii sau angajații țintei pentru a executa încărcătura utilă.

Atacatorul poate utiliza diverse metode și canale pentru a efectua livrarea:

- Atașamente de e-mail: sarcina utilă malițioasă este atașată la un e-mail care pare legitim și care este trimis utilizatorilor sau angajaților țintei.

- Linkuri malițioase: sarcina utilă malițioasă este încorporată într-un link care pare legitim și este trimisă către utilizatorii sau angajații țintă prin e-mail, mesaj sau rețele sociale.

- Site-uri web compromise: atacatorul compromite un site web pe care utilizatorii sau angajații obiectivului îl vizitează frecvent și injectează încărcătura utilă malițioasă în codul sau conținutul site-ului web.

- Suporturi USB detașabile: sarcina utilă malițioasă este încărcată pe o unitate USB sau pe un alt suport detașabil care este livrat fizic la locația țintei.

Apărătorul poate lua diverse măsuri pentru a preveni sau detecta livrarea:

- Filtrarea spam-ului: filtrează e-mailurile nedorite sau suspecte pentru a nu ajunge în căsuța poștală a țintei. (De ex., identificați și blocați e-mailurile ce pot conține atașamente sau link-uri malițioase).

- Filtrarea web: filtrează site-urile web nedorite sau malițioase pentru a nu fi accesate de browserul țintei. (De ex., blocațiaccesul la site-uri sau categorii cunoscute ca fiind malițioase).

- Segmentarea rețelei: împarte rețeaua țintei în subrețele mai mici, cu niveluri diferite de acces și securitate. (De ex., VLAN-uri sau firewall-uri care izolează sistemele critice de cele mai puțin sigure și previn mișcarea laterală a programelor malware).

- Educația utilizatorilor: utilizatorii și/sau angajații trebuie să poată recunoaște și evita tentativele de phishing și alte metode de livrare. (De ex., puteți simula atacuri de phishing și puteți testa gradul de conștientizare a utilizatorilor).

Exploatarea este procesul de utilizare a încărcăturii utile malițioase care a fost livrată anterior, pentru a profita de vulnerabilitățile țintei. Aceasta îi permite atacatorului să obțină acces la rețeaua sau sistemul țintă și să se apropie de obiectiv.

Atacatorul poate utiliza diverse tehnici și instrumente pentru a realiza exploatarea:

- Buffer overflow: suprascrie memoria unui program sau a unui sistem cu mai multe date decât poate gestiona, provocând blocarea acestuia sau executarea de cod arbitrar.

- Injectarea SQL: introduce instrucțiuni SQL malițioase în interogarea bazei de date a unei aplicații web, permițând atacatorului să acceseze, să modifice sau să șteargă date.

- Escaladarea privilegiilor: exploatează o deficiență într-un sistem sau într-o aplicație pentru a obține privilegii sau acces mai mare decât cel prevăzut.

- „Pass-the-hash”: utilizează o parolă modificată în loc de o parolă în clar pentru a se autentifica într-un sistem sau serviciu.

Apărătorul poate lua diverse măsuri pentru a preveni sau detecta exploatarea:

- Sisteme de detectare și prevenire a intruziunilor (IDS/IPS): monitorizează traficul de rețea și detectează sau blochează activitățile rău intenționate.

- Testarea securității aplicațiilor: proces care testează și scanează aplicațiile pentru a detecta vulnerabilități și defecte.

- Scanarea și remedierea vulnerabilităților: proces care scanează și corectează sistemele și software-ul pentru vulnerabilități și actualizări.

- Principiul celui mai mic privilegiu: acordă utilizatorilor sau proceselor doar privilegiile sau accesul minim de care au nevoie pentru a-și îndeplini sarcinile.

Instalarea este procesul de configurare a programelor malware sau a altor instrumente în rețeaua sau dispozitivul țintă pentru a menține persistența și a evita detectarea. Este etapa în care atacatorul creează un backdoor sau un canal de comunicare ascuns către serverul său de comandă și control.

Atacatorul poate utiliza diverse metode și instrumente pentru a realiza instalarea:

- Troieni cu acces de la distanță (RATs): programe malware care permit atacatorului să controleze de la distanță dispozitivul țintei și să acceseze fișierele, camera, microfonul sau tastatura.

- Rootkit-uri: programe malware care se ascund pe ele însele sau alte programe malițioase pentru a nu fi detectate de antivirus sau de alte instrumente de securitate.

- Keylogger-i: programe malware care înregistrează apăsările de taste ale utilizatorului sau angajatului țintă și le trimit atacatorului.

- Botnets: rețele de dispozitive compromise care sunt controlate de atacator și care pot fi utilizate în diverse scopuri rău intenționate, precum atacurile DDoS (Distributed Denial-of-Service) sau trimiterea de spam.

Apărătorul poate lua diverse măsuri pentru a preveni sau detecta instalarea:

- Detectarea și răspunsul la dispozitivele: monitorizează și analizează comportamentul și activitatea dispozitivelor dintr-o rețea, respectiv detectează sau blochează orice software sau acțiuni rău intenționate.

- Analiza și corelarea log-urilor (LAC): tehnică ce colectează și analizează log-urile din diverse surse (de ex. dispozitive, aplicații sau servere) și identifică orice anomalii sau tipare care indică o activitate sau o prezență malițioasă.

- Vânătoarea și eradicarea amenințărilor: caută și elimină în mod proactiv orice semn de compromitere sau de infectare a unei rețele sau a unui dispozitiv.

- Răspuns la incidente și recuperare: o tehnică care răspunde incidentelor cibernetice și ajută la recuperarea în urma acestora, utilizând proceduri predefinite și cele mai bune practici.

Comanda și controlul (C2) este procesul de creare și menținere a unui canal de comunicare între atacator și rețeaua sau sistemul compromis. C2 permite atacatorului să controleze, să monitorizeze și să ghideze atacul de la distanță, precum și să exfiltreze date sau să desfășoare alte acțiuni.

Atacatorul poate utiliza diverse protocoale și instrumente pentru a realiza C2:

- HTTP(S): atacatorul poate utiliza cereri sau răspunsuri web.

- DNS: atacatorul poate utiliza interogări sau răspunsuri DNS.

- SMTP: atacatorul poate utiliza SMTP prin intermediul mesajelor de e-mail sau al atașamentelor.

- IRC: atacatorul poate utiliza IRC prin intermediul mesajelor sau comenzilor de chat.

Apărătorul poate lua diverse măsuri pentru a preveni sau detecta C2:

- Reguli de firewall: controlează traficul de intrare și de ieșire dintr-o rețea sau dintr-un dispozitiv. Puteți bloca sau permite traficul pe baza unor criterii diverse, cum ar fi sursa, destinația, portul, protocolul sau conținutul.

- Servere proxy: acționează ca intermediari între clienții și serverele dintr-o rețea. Puteți utiliza serverele proxy pentru a filtra, monitoriza sau modifica traficul care trece prin ele.

- Extensiile de securitate ale sistemului de nume de domeniu (DNSSEC): adaugă caracteristici de securitate la DNS, cum ar fi semnăturile digitale și criptarea. Puteți utiliza DNSSEC pentru a verifica autenticitatea și integritatea datelor DNS și pentru a preveni falsificarea sau alterarea.

- Analiza traficului de rețea (NTA): sunt analizate tiparele și caracteristicile traficului de rețea și sunt detectate orice anomalii sau amenințări. Puteți utiliza NTA pentru a identifica și investiga orice trafic sau comunicare suspectă sau rău intenționată în rețea.

Acțiunea asupra obiectivelor este procesul de realizare a scopului principal al atacatorului, care poate fi furtul de date, deteriorarea sistemului sau orice altă activitate rău intenționată. Acțiunea este etapa în care atacatorul cauzează țintei cele mai multe daune sau prejudicii.

Atacatorul poate utiliza diverse metode și instrumente pentru a efectua acțiunea asupra obiectivelor:

- Exfiltrarea de date: presupune colectarea, criptarea și extragerea de informații din rețeaua sau sistemul obiectivului (de exemplu, transferul de date către serverul de comandă și control al atacatorului sau către o altă locație).

- Criptarea: presupune criptarea fișierelor sau a datelor firmei-țintă pentru a o împiedica să le acceseze sau să le utilizeze (de exemplu, criptarea fișierelor sau a datelor și solicitarea unei răscumpărări pentru decriptare).

- Întreruperea: presupune întreruperea serviciilor sau operațiunilor țintei pentru a provoca neplăceri sau pierderi (de exemplu, atacuri de tip „denial-of-service” care supraîncarcă sau prăbușesc rețeaua sau sistemul țintei).

Apărătorul poate lua diverse măsuri pentru a preveni sau a atenua acțiunea asupra obiectivelor:

- Prevenirea pierderilor de date: monitorizează și previne accesul neautorizat sau transferul neautorizat de date sensibile.

- Backup și restaurare: creează și păstrează copii ale fișierelor sau datelor importante și le restaurează în caz de corupție sau pierdere.

- Continuitatea activității și recuperarea în caz de dezastru: vă asigură că serviciile sau operațiunile obiectivului pot continua sau se pot relua în caz de întrerupere sau dezastru.

- Asigurarea cibernetică: oferă protecție și sprijin financiar în cazul unor incidente cibernetice.

To do list

Pentru a vă sprijini în a trece dincolo de înțelegerea teoretică a atacurilor cybersecurity, vă propunem o listă (ne-exhaustivă) de măsuri concrete pe care le puteți implementa a-vă îmbunătăți sistemul de securitate cibernetică:

- Educați și instruiți în mod regulat angajații cu privire la cele mai bune practici de securitate cibernetică (de ex. recunoașterea tentativelor de phishing, utilizarea de parole puternice, raportarea activităților suspecte, etc.).

- Implementați gestionarea patch-urilor: stabiliți un proces robust de gestionare a patch-urilor pentru a aplica prompt actualizări de securitate la software, sisteme de operare și dispozitive.

- Apărare pe multiple niveluri: pentru a minimiza vectorii de atac, implementați o strategie de apărare cu firewall-uri, sisteme de detectare a intruziunilor, software antivirus și securitate a punctelor finale.

- Monitorizați permanent traficul de rețea pentru a detecta anomalii și intruziuni, folosind sisteme de detectare și prevenire a intruziunilor (IDPS).

- Efectuați în mod regulat cópii de rezervă ale datelor și sistemelor critice. Asigurați-vă că cópiile de rezervă sunt izolate de rețeaua principală pentru a preveni compromiterea lor în cazul unui atac.

- Segmentați rețelele pentru a limita mișcarea laterală a atacatorilor în mediul dvs. și pentru a limita potențialele breșe.

- Elaborați un plan de răspuns la incidente care să prezinte pașii de identificare, limitare, atenuare și recuperare în urma incidentelor cibernetice.

- Controlul accesului utilizatorilor: aplicați principiul celui mai mic privilegiu prin restricționarea accesului utilizatorilor doar la resursele necesare pentru rolurile lor, reducând suprafața de atac.

- Audituri regulate de securitate: efectuați periodic evaluări și teste de securitate pentru a identifica vulnerabilitățile și punctele slabe ale sistemelor și proceselor dumneavoastră.

- Colaborarea și schimbul de informații: colaborați cu partenerii din industrie, faceți schimb de informații despre amenințări și rămâneți mențineți-vă la curent cu amenințările cibernetice noi pentru a vă adapta proactiv apărarea.

***

La infinilink, credem că securitatea cibernetică este un efort continuu, iar menținerea vigilenței este esențială pentru a fi în fața amenințărilor cibernetice. Urmând câțiva pași relativ simpli, și menținând o atitudine activă în materie de securitate, puteți reduce semnificativ riscul de a cădea victimă atacurilor cibernetice.

Pentru orice informații suplimentare privind securitatea cibernetică și serviciile de cybersecurity ale infinilink, vă rugăm să ne contactați sau să accesați pagina web dedicată serviciilor cybersecurity.